Тема реализации и обеспечения безопасности в последние годы не теряет своей популярности. Согласно многочисленным оценкам экспертов и сводкам аналитиков, активность различного рода угроз только возрастает. Облачные площадки хостинг-провайдеров, куда компании все чаще и чаще переносят свою инфраструктуру, становятся излюбленным объектом «нападения». Деструктивность целей очевидна: вывести из рабочего баланса жизненно важный сервис, приложение, систему, перекрыть доступ к рабочим площадкам и это далеко не всё. Именно поэтому игроки рынка облачных услуг озабочены вопросами выбора решений и технологий, способных минимизировать имеющиеся риски.

Еще одна трудность связана со стремительным ростом и активным распространением большого количества приложений, использующих динамически назначаемые порты. В такой ситуации традиционные подходы к идентификации формируемых соединений по статическим портам TCP/UDP становятся неактуальными. Закрытость и непрозрачность, применение различных механизмов шифрования, использование веб-интерфейса для доступа к приложениям, скрывающимся за протоколами HTTP/HTTPS, порождают сложность классификации сетевого трафика. Не стоит забывать и о том, что при переходе в облако клиент консолидирует свои ресурсы на удаленной площадке хостинг-провайдера, попадая в зависимость от производительности и пропускной способности каналов связи. В идеале взаимодействие с облаком должно быть эффективным, отличаясь высокой степенью адекватности с точки зрения времени отклика. Для оценки происходящего, управления облачным трафиком и решения озвученных проблем необходимо применение соответствующих механизмов. Вопрос — каких? В подобных случаях лучше всего использовать технологию глубокого исследования пакетов DPI (Deep Packet Inspection). Чем хороша технология и каковы ее возможности в облаке IaaS-провайдера, обсудим в этой статье.

# Глубокий анализ трафика

Для начала отметим, что DPI может быть представлен в виде как устройства, так и программного комплекса, способного выполнять глубокий анализ трафика (вплоть до 7-го уровня модели OSI) и его классифицировать.

Особенность технологии заключается в реализуемых возможностях. Вот взять, например, простой механизм изучения пакетов по стандартным наборам правил — включая фильтрацию по формату заголовка, номеру порта, IP-адресу и прочим критериям. Такой метод однозначно и достаточно «топорно» определяет принадлежность пакета к какому-либо приложению. Грубость отсеивания в таком формате присуща большинству стандартных фаерволов, что свидетельствует о недостаточной гибкости подобных решений. Природа DPI несколько разнообразнее, что сводится к возможностям не только фильтровать трафик стандартными способами, но также выполнять поведенческий анализ проходимых через «воронку DPI» пакетов. Этот метод имеет несложную логику, в основе которой лежит анализ протоколов, портов, сигнатур и т. д. На основании полученных результатов анализа происходит определение принадлежности пакета к соответствующему типу трафика, и в зависимости от заданных правил над ним происходит установленное действие. Еще одна особенность DPI заключается в совместимости с системами типа VAS (Value Added Services), а также различными антивирусами, антиспам-приложениями и прочим аналогичным софтом. Такая «уживаемость» с другими решениями обеспечивает возможность передачи части трафика на сторонние устройства, что позволяет выполнять еще более глубокий анализ и обработку.

# Умное распределение канала между приложениями

Еще одна задача, которую решает DPI, связана с распределением канала между различными приложениями (QOS). Такая особенность дает возможность облачным поставщикам распределять канал в соответствии с заданными условиями и критериями. Допустим, разрешать трафику какого-либо приложения забирать больше полосы в определенный момент времени или же разрешать работу нужных протоколов на пониженной скорости вместо полного их блокирования. Очевидно, что DPI по-своему работает с правилами, согласно которым происходит блокировка или шейпинг полосы.

Конкретному приложению можно разрешить использование фиксированной полосы канала (режим работы per-service) либо организовать привязку приложения к полосе для отдельно взятого подписчика или группы подписчиков (режим работы per-subscriber).

В режиме per-subscriber контролируется используемый объем трафика по отдельно взятому пользователю. Допустим, подписчик за короткий промежуток времени с помощью некоторого приложения потребил месячный объем трафика. В случае режима per-subscriber клиент лимитируется по скорости скачивания определенного типа трафика указанным приложением. Другой пример: группа подписчиков использует пакет «бизнес без границ» для передачи группового видео и голоса через конференц-приложение. Трафик такого приложения не будет блокироваться ни при каких условиях, тогда как трафик другого типа может лимитироваться согласно заданным правилам.

# Статистика по используемым приложениям

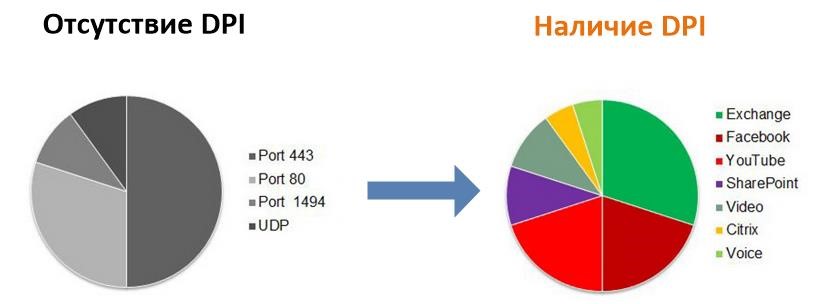

Есть выражение: «DPI — это нечто большее, чем просто порты и протоколы. Сделали выбор в пользу DPI — значит, отказались от черно-белого телевидения в пользу цветного HD». По сути, так и есть. Технология позволяет идентифицировать приложения по именам, а наличие информации об используемых приложениях в инфраструктуре дает яркое представление о происходящем. По полученной статистике можно понять, что именно делают пользователи и в какой момент происходит событие. Кроме того, DPI можно использовать для устранения «неполадок» и определения ситуации на местности. Скажем, пользователи стали жаловаться на неадекватно медленный отклик используемого VoIP-приложения, запущенного на удаленной площадке в облаке по модели IaaS. Анализ ситуации с помощью DPI позволяет быстро установить первопричину. Результат проверки покажет, что, например, один из пользователей начал загрузку больших файлов, используя BitTorrent, и напрочь снизил производительность VoIP. Но, как упоминалось выше, можно выполнить правильное перераспределение мощностей, чтобы ни при каких условиях не страдал важный для рабочего процесса сервис.

# Защита от атак

Атаки типа «отказ в обслуживании» DOS/DDOS до сих пор остаются привлекательными для злоумышленников, что ставит под угрозу как поставщиков облачного хостинга, так и иных игроков рынка. В радиус действий чаще всего попадают приложения, хосты, серверы, критически важные ресурсы, маршрутизаторы и иные устройства, обеспечивающие связность сети. Помимо вышесказанного, атаки зачастую направлены на ограничение пропускной способности, чтобы сделать передачу легитимного трафика максимально ограниченной либо вовсе невозможной. Ниже приведем наиболее распространенные виды атак и то, как с ними справляется DPI.

TCP Syn Flood

Особенность атаки заключается в нарушении «трехразового рукопожатия», когда узлу в облаке отсылается SYN-пакет, на который он отвечает пакетом SYN-ACK, но не получает обязательного обратного ACK-подтверждения, необходимого для установки сессии. В результате происходит открытие и подвисание огромного количества соединений, которые закрываются по истечении определенного времени. В случае превышения количества запросов/ответов, машина в облаке перестает принимать пакеты любого другого типа и становится недоступной. Отказ в обслуживании наступает при потоке SYN-flood 100 000–500 000 пакетов в секунду. В то же время даже гигабитный канал позволяет злоумышленнику направить на атакуемый объект поток до 1,5 миллионов пакетов в секунду.

Как с проблемой справляется

DPI?

DPI перехватывает SYN-запросы, направленные к защищаемым ресурсам в облаке. В нормальном режиме работы устройства формируется белый список адресов, с которых поступают легитимные запросы. В случае атаки наблюдается превышение активности, превосходящей установленную норму. Такой трафик DPI перехватывает автоматически.

UDP Flood

В основе этой атаки лежит протокол UDP, который, как известно, не требует установки сессии и отправки какого-либо ответа. В случайном порядке атакуются порты удаленного узла в облаке и отсылается огромное количество пакетов данных. В результате узел начинает проверять, используется ли порт, на который приходит пакет, каким-либо приложением. Поскольку таких пакетов — масса, машина не справляется с задачей и перестает отвечать на запросы.

Как с проблемой справляется

DPI?

DPI решает задачу путем отбрасывания неактуального для защищаемого источника набора протоколов c возможностью ограничения пропускной полосы. Для веб-сайтов, к примеру, рабочими протоколами будут HTTP, HTTPS, поэтому DPI обработает только их, отбросив остальные.

# Выполнение федеральных законов

Согласно нашумевшему закону 139 ФЗ, любой провайдер, в том числе и поставщик IaaS-услуг, должен мониторить трафик согласно установленным «черным спискам» и блокировать контент, запрещенный на территории Российской Федерации. Соблюдение федерального закона сводится к использованию технологии DPI, с помощью которой можно отследить любой тип трафика. К слову сказать, инструментов, способных выполнять глубокий анализ трафика на основе DPI, сегодня предостаточно. Например, решение «СКАТ» российской компании VAS Experts

уже успело зарекомендовать себя как многофункциональное DPI-устройство, способное решать огромный спектр задач, будь то фильтрация по реестру запрещенных сайтов, сбор информации по протоколам, приоритизация трафика и распределение канала доступа между абонентами, защита от DOS- и DDOS-атак и многое другое. В завершение хочется отметить, что за DPI не только будущее, а уже вполне наступившее настоящее. Не зря еще несколько лет назад аналитическое агентство Gartner заявляло, что DPI — это следующая фаза эволюции фаерволов. По сути, так оно и есть.