Зачем потребовалась сертификация

Два года назад «ИТ-ГРАД» задался вопросом сертификации по стандарту PCI DSS. Дело в том, что клиенты начали интересоваться уже не столько услугой физического размещения в соответствии с требованиями стандарта, сколько размещением в виртуальной инфраструктуре с возможностью передать IaaS-провайдеру задачи администрирования. Заказчики все чаще приходили с запросами на услугу по аренде сертифицированной виртуальной инфраструктуры в модели IaaS, а также администрированию и управлению инфраструктурой в соответствии с требованиями PCI DSS.

Чтобы не отставать от потребностей рынка и оставаться конкурентоспособными, приняли решение сертифицироваться. После чего приступили к выбору поставщика услуг информационной безопасности и остановились на Deiteriy – компании со статусом QSA (Qualified Security Assessor Company). Поставщик специализируется на задачах внедрения, сопровождения, аудита и успел накопить достаточно опыта в вопросах оказания консультационных услуг в области информационной безопасности. На первом этапе взаимодействия с Deiteriy сотрудники «ИТ-ГРАД» прошли специализированное обучение, а весной 2015 года началась подготовка к сертификации.

Этапы сертификации. На что обратить внимание

А теперь уделим внимание этапам сертификации. Чтобы успешно справиться с задачей и получить сертификат, компания выполняет регламентированный список требований, демонстрируя собственную зрелость и доказывая готовность к предоставлению услуг. Для этого требуется выполнить следующие пункты:

- Подготовить документацию, разработать регламенты.

- Построить ИТ-инфраструктуру в соответствии с установленными требованиями.

- Пройти тесты на проникновение («пентест»).

- Пройти пред-аудит и аудит, в ходе которых независимые QSA-аудиторы проверяют соответствие организационных, бизнес- и ИТ-процессов компании требованиям PCI DSS.

На начальном пути сертификации перед «ИТ-ГРАД» встает задача: определить скоп, попадающий под аудит. Будет ли это инфраструктура организации целиком или только часть? Если часть, то какая? Почему ответы на эти вопросы важны, рассмотрим далее.

Предположим, под аудит попадает инфраструктура компании целиком. Это означает, что любые изменения и процессы компании должны выполняться в соответствии с регламентами и требованиями PCI DSS. И если в инфраструктуру вносятся изменения, каждый шаг требует документированного описания, что заведомо наталкивает на повторную проверку соответствия стандарту. Важно понять: если компания живет по правилам PCI DSS, выделенный скоп попадает под жесткие требования стандарта и становится замороженным. А значит, никаких значимых изменений в инфраструктуру вносить нельзя. Если же изменения вносятся – проводится повторный аудит. Поэтому в инфраструктуре целесообразно выделить отдельный сегмент для поддержки сертифицируемых процессов.

Подготовка документации и разработка регламентов

Что происходит до начала аудита?

Компания готовит нормативно-распорядительную документацию по информационной безопасности, включая политики, регламенты и инструкции. В «ИТ-ГРАД» задолго до проведения аудита разработали внутренние политики и регламенты. Но позже некоторые из них доработали согласно требованиям стандарта, остальные создали с нуля.

Примером доработки выступает политика информационной безопасности «ИТ-ГРАД». Документ определяет общие цели, задачи и способы обеспечения ИБ компании. Политика разработана в соответствии со стандартом безопасности данных индустрии платежных карт PCI DSS v3, законодательством Российской Федерации, международным стандартом ISO/IEC 27001:2013 и общепризнанными лучшими практиками обеспечения ИБ. Отдельного внимания заслуживают регламенты. В них описывается организация порядка работ, принципы взаимодействия с третьей стороной, перечисляются механизмы обеспечения информационной безопасности при хранении информационных активов, озвучиваются вопросы распределения обязанностей, а также:

Для примера рассмотрим «Регламент управления доступом к информационным активам». Здесь определяются правила управления доступом пользователей к информационным активам и задаются требования к учетным записям, озвучиваются правила предоставления, блокирования и изменений прав доступа, формируются требования к мониторингу учетных записей и прав. В конце каждого регламента добавляются записи о результатах выполнения положения.

Важно! Регламенты, политики, документы, созданные в рамках обязательного соответствия стандарту, требуют периодического пересмотра и внесения изменений. Подобное происходит не реже одного раза в год или в случае существенных изменений в информационной или организационной структуре компании.

Подготовка сегмента инфраструктуры

Как отмечалось ранее, подготовка сегмента инфраструктуры – обязательный шаг на пути к сертификации. В «ИТ-ГРАД» эту задачу решили следующим образом:

- Организовали изолированную автономную инфраструктуру c независимой сетью.

- Развернули физические серверы ESX, vSphere и vCenter.

- Установили свитчи и межсетевой экран с функцией предотвращения вторжений.

- Задублировали выделенное оборудование и представили в нескольких экземплярах.

- Подготовили инфраструктурную модель компании, схему предоставления услуг, схему сети и процессов.

# На что обратить внимание при построении отдельного сегмента инфраструктуры

Согласно требованиям стандарта выделенная инфраструктура изолируется от внутренних и внешних сетей компании, а доступ к ней предоставляется через отдельный интерфейс. В «ИТ-ГРАД» используют VPN с двухфакторной аутентификацией, при этом клиентские скопы изолированы от внешних сетей и скопа других клиентов. Внутри инфраструктуры размещены:

- сервис синхронизации времени;

- сервис логирования и анализа;

- антивирусное решение;

- межсетевой экран;

- система обнаружения/предотвращения вторжений;

- система контроля целостности файлов и прочее.

Поскольку получение актуальной информации о новых уязвимостях, выпусках актуальных обновлений является обязательным, в «ИТ-ГРАД» используется централизованное антивирусное решение и система централизованных обновлений для Windows, Linux. Это гарантирует, что операционные системы в защищенных скопах находятся в актуальном с точки зрения безопасности состоянии.

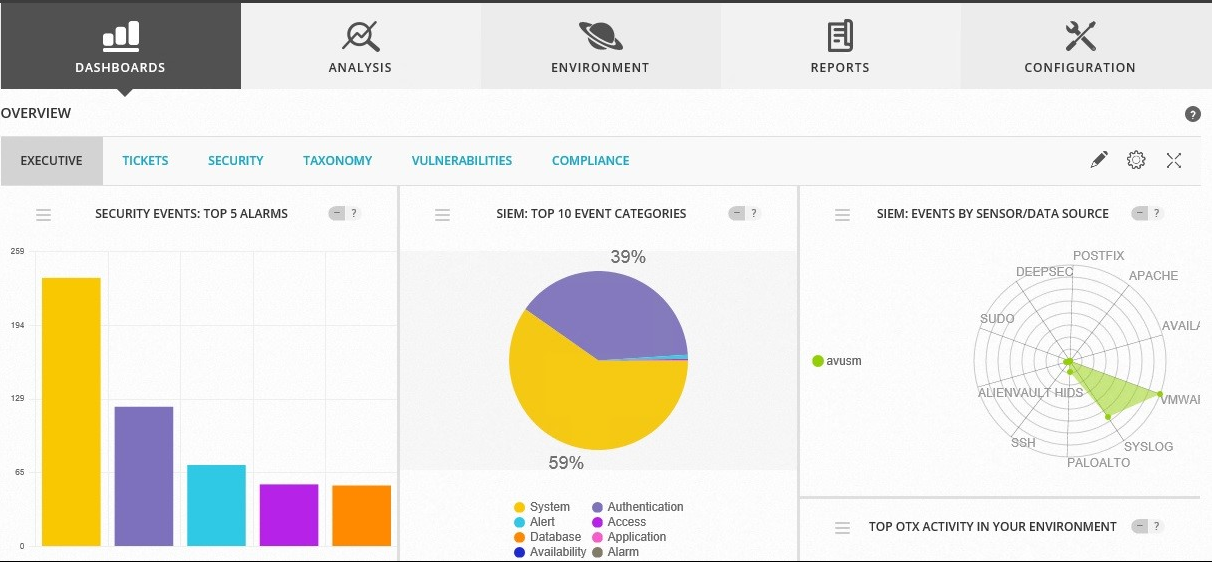

Пример системы централизованного сбора и анализа логов

Кроме того, в «ИТ-ГРАД» используется система централизованного сбора и анализа логов (SIEM), включая систему обнаружения и предотвращения вторжений (IDS/IPS).

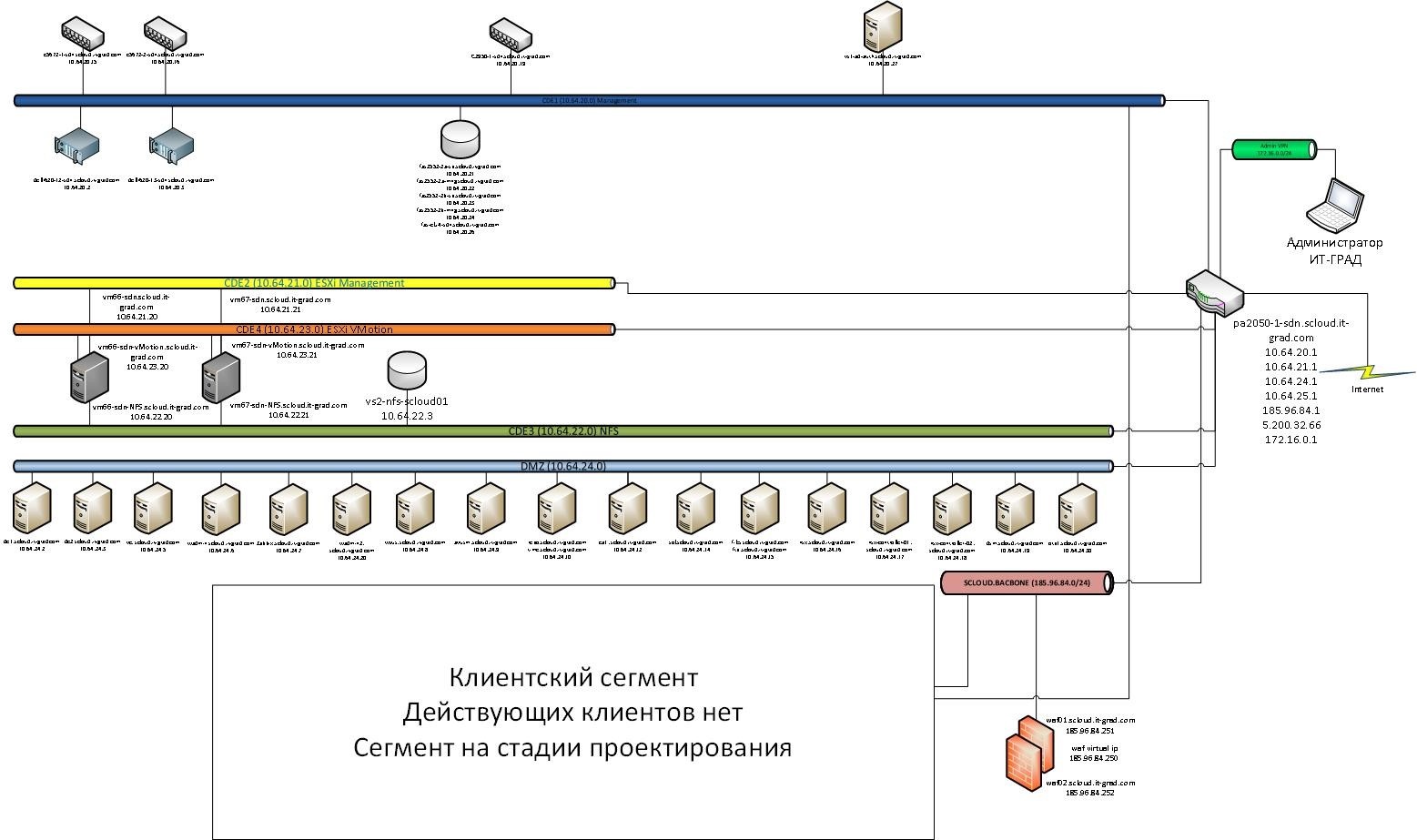

# Несколько слов о схеме сети

Вариант схемы сети в ходе процесса подготовки к аудиту

В «ИТ-ГРАД» используют два варианта: схема сети для компании (инфраструктурная) и схема сети для клиентов (клиентская). Между ними включен межсетевой экран, настроено внутреннее сканирование и активирована функция IPS. С помощью WAF (Web Application Firewall) организована защита от внешних атак и защита опубликованных снаружи бизнес-приложений.

Подводим итоги

В этой статье мы познакомились с особенностями подготовки к аудиту, уделили внимание этапам сертификации, требованиям, предъявляемым при разработке документов и регламентов, разобрались с особенностями построения сегмента инфраструктуры. Следите за новыми материалами первого блога о корпоративном IaaS. В следующей статье мы расскажем об особенностях прохождения «пентеста», о преимуществах пред-аудита и поделимся опытом успешного прохождения финального аудита.