Совместное использование решений VMware NSX и Palo Alto Networks дает ответы на эти и многие другие вопросы. В этой статье рассмотрим особенности межсетевого экрана нового поколения Palo Alto Networks серии VM, используемого в связке с решениями Palo Alto Networks Panorama и VMware NSX.

Особенности Palo Alto Networks серии VM

Межсетевые экраны Palo Alto Networks серии VM изначально были ориентированы на защиту виртуальной инфраструктуры от внешних и внутренних угроз, а сегодня активно используются как в программных дата-центрах, так и в облаках — частных, публичных, гибридных. Виртуальная Palo Alto Networks серии VM работает под управлением операционной системы PAN-OS, при этом логика управления и логика обработки трафика разнесены, что обеспечивает гарантированную управляемость межсетевым экраном при высоких потоках трафика. Стоит обратить внимание и на то, что VM-Series состоит из трех высокопроизводительных моделей: VM-100, VM-200, VM-300. Каждая из них использует однопроходную программную архитектуру, что позволяет повышать скорость обработки данных в условиях ЦОД.

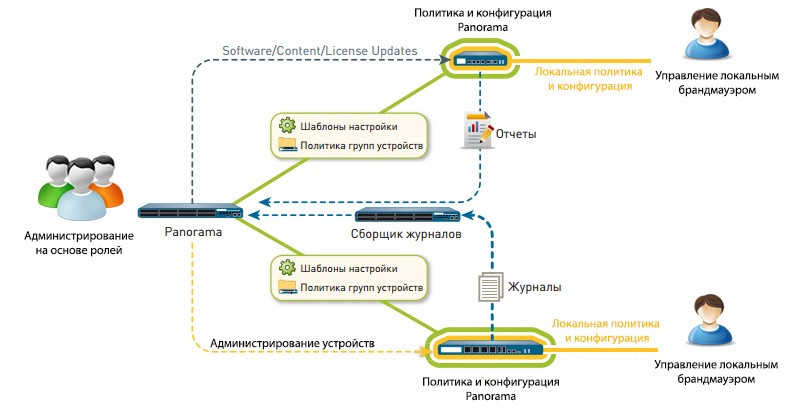

Рисунок 1. Пример использования Palo Alto Networks Panorama

Если же необходимо управлять множеством устройств Palo Alto Networks и делать это централизованно, с помощью консоли, можно воспользоваться специализированной платформой управления Palo Alto Networks Panorama.

Являясь надежным инструментом централизованного управления межсетевыми экранами, Panorama позволяет выполнять мониторинг сетевой активности. Примечательно, что Panorama может быть представлена в виде как аппаратного, так и виртуального устройства с возможностью разнесения функций управления и сбора логов на отдельные узлы Panorama, что помогает оптимизировать процессы внедрения. С помощью Panorama можно управлять распределенной сетью физических и/или виртуальных межсетевых экранов Palo Alto Networks централизованно, обеспечивая при этом возможность отслеживать трафик по каждому развернутому брандмауэру, управлять конфигурацией, создавать политики безопасности, генерировать отчеты по трафику и многое другое.

Операционная система Palo Alto Networks (PAN-OS)

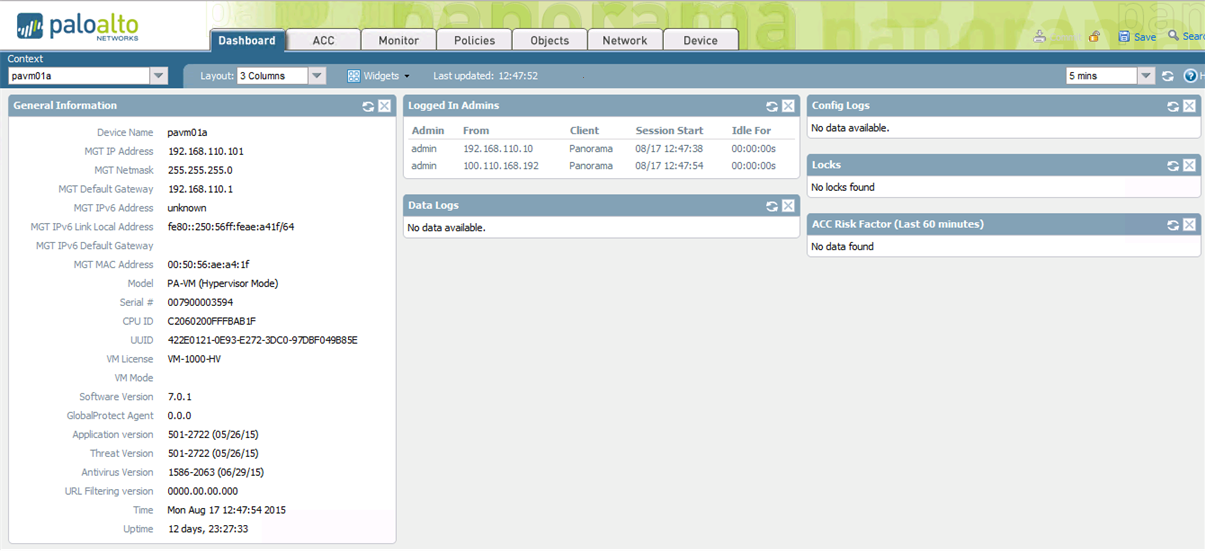

Рисунок 2. Palo Alto Networks (PAN-OS)

И несколько слов о самой операционной системе PAN-OS. Это программное обеспечение, управляющее аппаратными и программными составляющими брандмауэров Palo Alto Networks. PAN-OS поддерживает огромное количество функций и сервисов, обеспечивающих гарантированно надежную и защищенную среду.

VMware NSX

Что же касается VMware NSX — это платформа виртуализации сети для виртуального ЦОД, которая делает возможным создание сетей на существующем сетевом оборудовании. В результате чего можно формировать гибкий пул сетевых ресурсов, разворачивать программные сети, полностью независимые и изолированные друг от друга, применять принципы виртуализации к сетевой инфраструктуре. Важной составляющей VMware NSX являются компоненты VMware NSX service composer и VMware NSX distributed firewall (DFW). Поговорим о них подробнее.

Особенности VMware NSX Service Composer

Являясь практически сердцем VMware NSX, встроенный компонент VMware NSX Service Composer определяет новую модель использования сетей и сервисов безопасности. Он позволяет создавать многоуровневые политики безопасности, независимые от текущей инфраструктуры и заданной топологии. Политики безопасности назначаются на группы виртуальных машин и автоматически применяются к новым VM, добавленным в группу. С помощью VMware NSX Service Composer обеспечивается защита сети от начала до конца. В Service Composer вы можете создавать группы безопасности (Security Group) и политики безопасности (Policy Group).

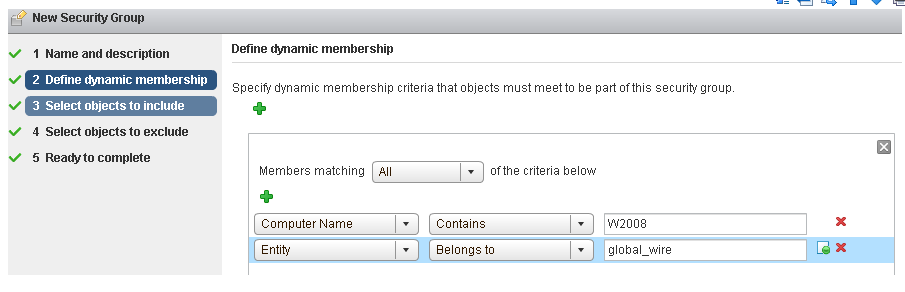

# Группы безопасности (Security Group)

При создании групп безопасности администратор может выбирать между статическими и динамическими группами, которые включают или исключают такие объекты, как виртуальные машины, vNIC, vSphere-кластер, логические свитчи и прочее. Для создания групп безопасности используется опция Networking and Security -> Service Composer -> Security Group в vSphere Web Client.

Рисунок 3. Пример создания новой политики безопасности

# Политики безопасности (Security Policy)

Security Policy (SP) определяют сетевые политики и политики безопасности, которые применяются для конкретной группы безопасности. Например, SP может быть создана для перенаправления на Palo Alto Networks серии VM любого типа трафика. Чтобы политика безопасности заработала, ее необходимо привязать к группе или набору групп безопасности.

VMware NSX Distributed Firewall (DFW)

VMware NSX DFW является распределенным брандмауэром, реализованным в контексте самого NSX. Он обеспечивает возможности stateful-фильтрации и работает на уровне ядра гипервизора, что обеспечивает высокую производительность. Управление брандмауэром осуществляется через пользовательский интерфейс vCenter (закладка Home NSX). Правила, создаваемые в DFW, могут быть заданы на уровне VM, кластера, порт-группы DVS, логического свитча и так далее. NSX DFW поддерживает vMotion, а текущие активные соединения остаются нетронутыми в момент рабочей нагрузки.

Заключение

Сегодня мы познакомили наших читателей с особенностями Palo Alto Networks серии VM, используемого в связке с решениями Palo Alto Networks Panorama и VMware NSX. Следите за новыми материалами нашего блога. В следующей статье мы рассмотрим практический кейс, описывающий особенности конфигурации динамических политик безопасности.