Сложности выбора

Сегодня на российском рынке представлено немало решений, ориентированных на дополнительную защиту виртуальных сред. Однако далеко не каждое из них прошло сертификацию. Следовательно, использование таких инструментов заведомо наталкивает организацию на правонарушение. Во избежание подобной ситуации необходимо выбирать проверенные и сертифицированные средства, что оградит компанию от проблем с регулятором и позволит соответствовать должному уровню защищенности. Рассмотрим эти решения подробнее.

vGate для обеспечения безопасности инфраструктуры vMware vSphere

vGate – российское средство защиты виртуальных сред, позволяющее безопасно настраивать инфраструктуру согласно различным требованиям, в том числе государственных регуляторов. Представляя собой специальный шлюз, vGate выполняет дополнительные проверки на наличие «мандатной метки» у администратора, прежде чем разрешить выполнять операции на vCenter. Используя такое решение, компания повышает класс защищенности системы за счет введения контроля за действиями администратора. Кроме того, vGate обладает следующими особенностями:

- обеспечивает защиту от специфических угроз среды виртуализации и распределенных инфраструктур;

- позволяет разделять права администраторов виртуальной инфраструктуры, обеспечивая разграничение доступа к управлению;

- производит мониторинг безопасности, оповещая об инцидентах безопасности;

- позволяет соответствовать законодательству и отраслевым стандартам, выполняя в том числе требования ФСТЭК России к защите среды виртуализации.

Средства защиты Horizon для VDI

VMware Horizon – платформа для виртуальных компьютеров и приложений, преобразующая статические машины в безопасные цифровые рабочие области. Решение сокращает эксплуатационные расходы, обеспечивает удобную инкапсуляцию и установку приложений за счет использования виртуальных компьютеров без сохранения состояния.

Пример, когда требуется сертификация! Сегодня существует несколько подходов к построению защищенных контуров и их сертификации. В одном варианте VMware Horizon и vSphere размещают в сегменте безопасности, где происходит контроль пользовательских действий. Также возможен сценарий с присутствием двух контуров: открытого и закрытого, где пользователь выполняет подключение с помощью тонкого клиента и переключается между пулами рабочих столов. При этом проброс флешки, пересылка информации через буфер обмена из закрытого контура в открытый контролируется средствами Horizon, который в этом случае должен сертифицироваться.

Пример, когда не требуется сертификация! Если закрытый контур представляет собой изолированную область, ограниченную периметральным устройством (на периметре стоит сертифицированное средство), в таком случае пользователь подключается к шлюзу по защищенному каналу доступа и фактически находится в единой локальной сети с VDI-инфраструктурой в одном защищенном контуре. Таким образом, Horizon не участвует в функциях безопасности. В случае если не происходит выхода за пределы контура, компания не нуждается в сертификации Horizon и vSphere. Это является дополнительным действием, которое обуславливается внутренними регламентами организации, но не выступает строгой необходимостью, поскольку озвученные компоненты не отвечают за безопасность.

Двухфакторная аутентификация на виртуальном рабочем месте

В сценарии, когда пользователь подключается к сессии на Horizon, по требованию регулятора необходимо обеспечить двухфакторную аутентификацию. Примечательно, что такая аутентификация со стороны Horizon поддерживается на универсальном уровне, в том числе возможен проброс смарт-карт или токенов внутрь сессии.

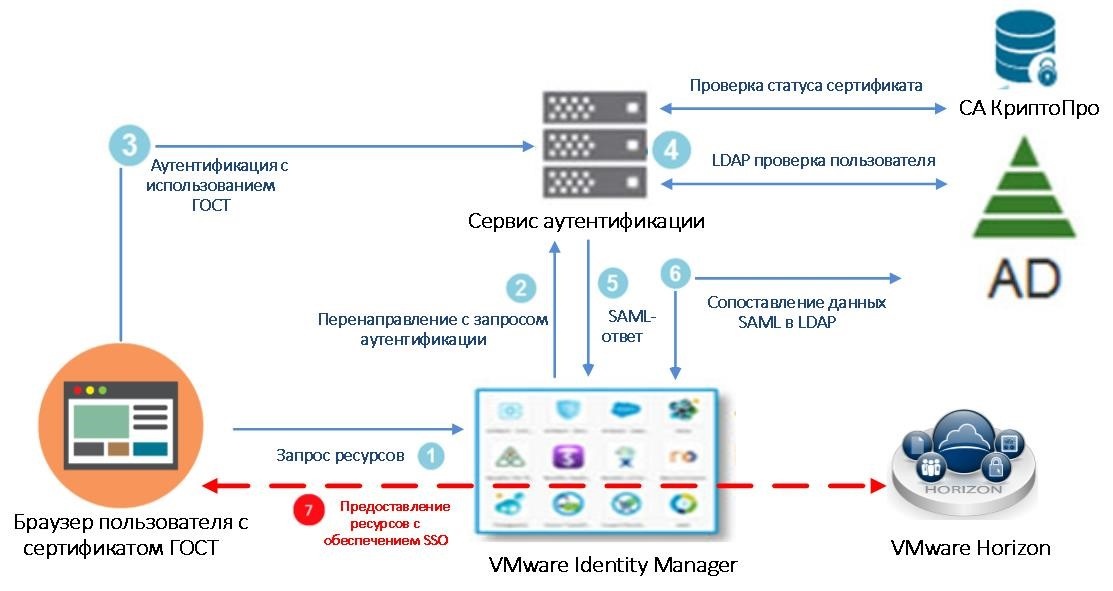

Схема аутентификации пользователя для доступа к виртуальному рабочему пространству

В том числе реализуется подход, когда на рабочее место пользователя устанавливается набор драйверов для чтения eToken и набор драйверов КриптоПро, что позволяет предоставлять крипто-контейнер на токене запрашивающей стороне. Пользователь, используя браузер, подключается к VMware Identity Manager, чтобы получить доступ к VDI рабочему столу или опубликованным приложениям. Identity Manager, в свою очередь, проверяет первоначальный заход пользователя и устанавливает https-сессию с использованием алгоритма RSA. После установки сессии Identity Manager перенаправляет запрос на средство аутентификации Identity Provider – специализированный сервер, который проверяет пользователя и выдает вердикт о том, может ли он зайти на портал.

Специализированный сервер с одной стороны обращается к пользовательской рабочей станции, открывает сессию по каналу шифрования ГОСТ, а также открывает канал между собой и драйвером инициализации/предоставления eToken, установленный на пользовательском рабочем месте. С другой стороны после считывания крипто-контейнера с пользовательского токена выполняется проверка соответствия на удостоверяющем центре «КриптоПро», расположенном в локальной сети за сервисом аутентификации. По прохождении проверки сервис аутентификации формирует специализированный хэш, в котором заложен аккаунт пользователя и сертификат, взятый из крипто-контейнера. Далее сервис аутентификации передает информацию на портал VMware Identity Manager, который сопоставляет аккаунт зашедшего пользователя с учетной записью в Active Directory. После прохождения проверки портал генерирует новый SAML-токен, совместимый с VDI-фермой или опубликованными приложениями на портале Identity Manager.

Единая карта доступа сотрудника

Организация единой карты доступа сотрудников с возможностью интеграции с банковскими системами является дальнейшим развитием тематики использования токенов и смарт-карт. Отметим, что VMware совместно с компанией Gemalto, предлагающей полный набор решений для строгой аутентификации, прорабатывает проект, когда банковская карта сотрудника выступает смарт-картой клиента для доступа к Horizon. Используя единую карту доступа, пользователь может проходить через проходную, СКУД, получать доступ к рабочему месту VDI и получать на нее заработную плату.

Выбор в пользу нулевого клиента

Как известно, рабочее место пользователя может представлять собой полноценный тонкий клиент с сертифицированной ОС. Хотя в современных корпоративных информационных системах все чаще встречаются нулевые клиенты с аппаратной поддержкой протокола PCoIP VMware. Примером такого решения выступает zero client отечественной сборки компании TONK, который соответствует стандартам Teradici и не содержит ОС общего назначения. В прошивке такого устройства отсутствуют какие-либо открытые возможности, к тому же аппаратная платформа не содержит дополнительных элементов, таких как TPM-модуль шифрования с западными сертификатами. Система целиком прозрачна для сотрудников отдела безопасности. Примечательно, что нулевой клиент не производит обработку ПДн вследствие отсутствия средств для такой обработки (отсутствие ОС и какого-либо ПО). Следовательно, использование нулевого клиента снимает требования с точки зрения аттестации рабочих мест.

Антивирусная защита для виртуальных сред

Поскольку организация антивирусной защиты является одним из требований регулятора, возникает необходимость в подборе соответствующего решения.

Kaspersky Security для виртуальных сред| легкий клиент представляет собой средство, которое обеспечивает безопасность виртуальных серверов и VDI. Решение поддерживает популярные платформы виртуализации и идеально подходит для гибридных программно-определяемых ЦОД, а легкий агент усиливает защиту VMware Horizon, практически не влияя на производительность каждой ВМ.

# Защита без агента

Специальный модуль, доступный в Kaspersky Security, позволяет сканировать все подключенные к хостам хранилища. Особенность метода заключается в том, что здесь отсутствуют проактивные компоненты и используется сигнатурный анализ содержимого дисков.

# Защита с легким агентом

В обоих случаях основная нагрузка наблюдается на некой центральной виртуальной машине, а сбором данных занимаются либо сами агенты, либо API-библиотеки низкого уровня. Таким образом, защита с точки зрения дополнительных средств со стороны клиентского устройства и до VDI-рабочего стола в ЦОД обеспечивается целиком.

Заключение

В этой статье мы рассмотрели дополнительные средства безопасности отечественных производителей, которые используются для повышения класса защищенности инфраструктур, построенных на базе VMware. Озвученные решения в том числе дают возможность соответствовать дополнительным требованиям, установленным российским регулятором.

*Текст подготовлен с использованием вебинара