Приходилось ли вам сталкиваться с ситуацией, когда требовалось связать сеть одной организации с другой? Такая задача на практике встречается довольно часто. При этом возможны сценарии, среди которых актуален вариант, где вместо второй организации используется резервная площадка хостинг-провайдера. Какие шаги необходимо выполнить на каждой стороне, чтобы добиться сетевой связности между удаленными локациями? Эта статья поможет разобраться во всех нюансах.

Обзор сценария

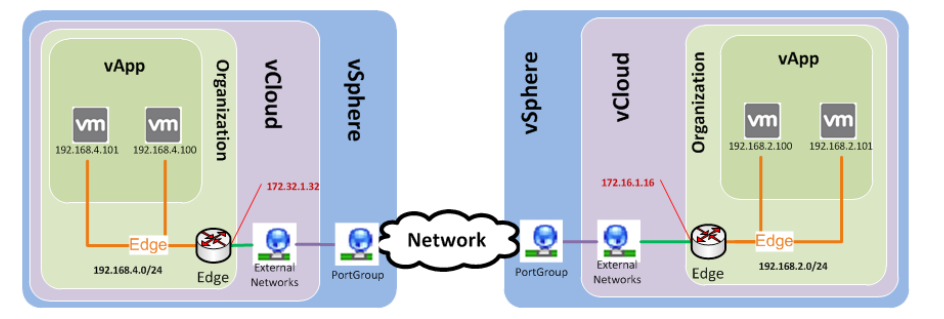

Рассмотрим практический кейс, в котором две организации расположены в удаленных друг от друга облачных инфраструктурах. При этом сеть каждой организации (Organization Network) имеет заданный диапазон IP: 192.168.2.0/24 и 192.168.4.0/24 соответственно. Для полноценного тестирования требуется, чтобы в виртуальной среде были созданы vApp с виртуальными машинами, подключенными к шлюзу (Edge).

Настройка site-to-site VPN между двумя vCloud

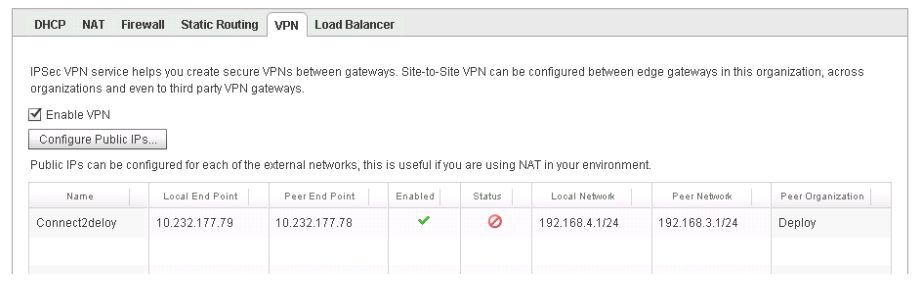

Итак, обращаемся к одной из имеющихся организаций. Для этого переходим к vCloud Director -> Cloud Resources -> Virtual Datacenters -> Organization1 vDC, открываем Edge Gateway -> Edge Gateway Services и переходим на закладку VPN:

Настройка параметров VPN-подключения

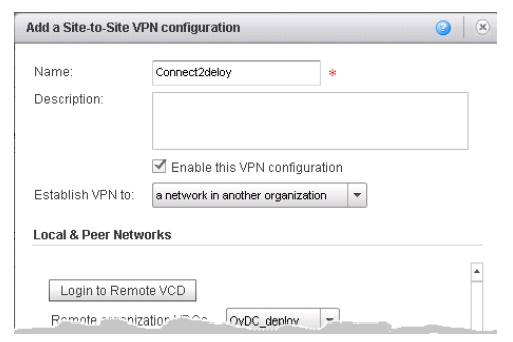

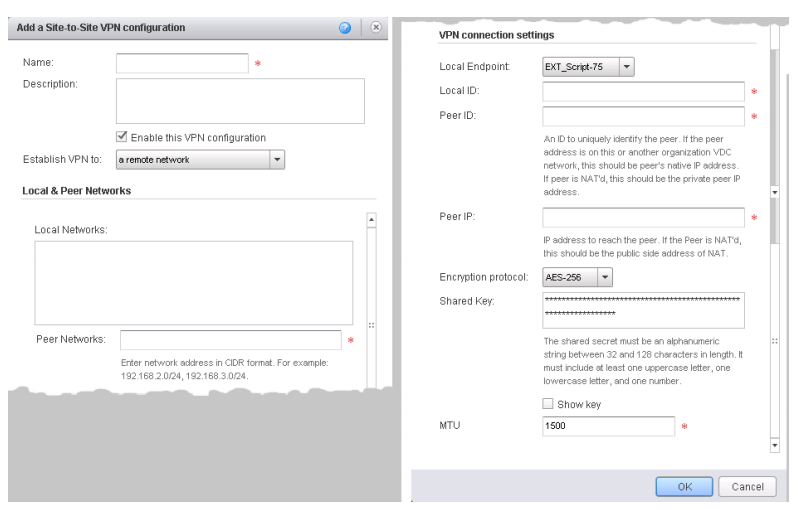

Чтобы создать новое подключение, нажимаем кнопку Add. После чего открывается окно конфигурации Site-to-Site VPN.

Мастер настройки site-to-site VPN

Важно! Прежде чем переходить к настройке site-to-site VPN, предлагаем вспомнить типы VPN-туннелей. К счастью, вариантов не так много: remote access VPN и site-to-site VPN. Чтобы стало понятно, почему в рассматриваемом сценарии используется второй вариант, проясним разницу между типами туннелей в виртуальных частных сетях.

- Итак, remote access VPN означает организацию туннеля между приложением на компьютере клиента и каким-либо устройством, которое играет роль сервера и организовывает подключения от различных клиентов.

- В site-to-site VPN применяется подход, где задействованы два устройства. Между ними установлен перманентный туннель. В таком случае клиентские машины находятся за устройствами в локальных сетях и для связи узла одной организации с узлом другой не требуется установка какого-либо специального ПО.

В открывшемся окне мастера вводим название подключения, а в поле Establish VPN to определяем сеть другой организации. Тем самым становится понятно, что в случае установки VPN-соединения происходит подключение к сети другой организации. После чего нажимаем Login to Remote vDC и открывается окно:

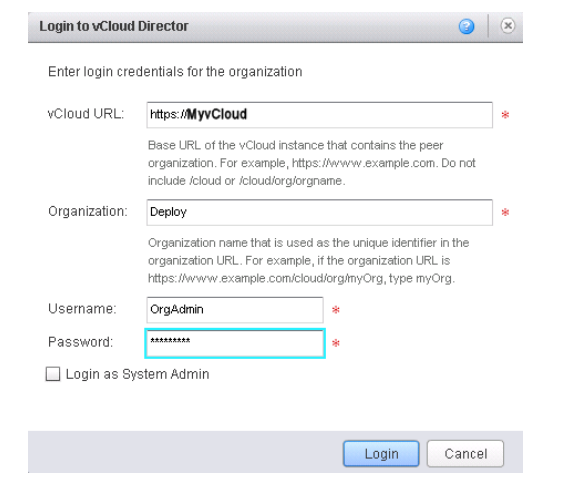

Параметры для подключения к удаленному облаку

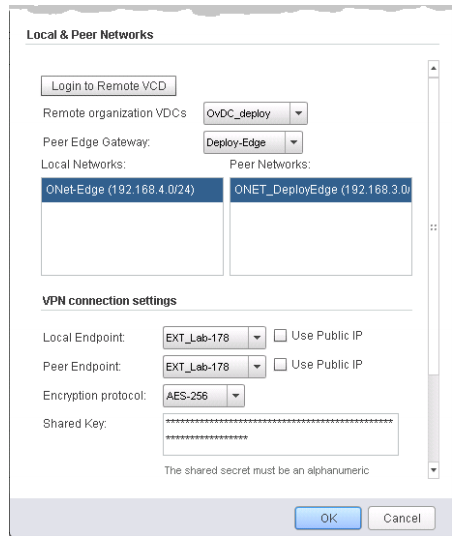

Здесь, как нетрудно заметить, предлагается заполнить параметры, используемые для подключения к облаку удаленной организации. Для этого требуется указать значение vCloud URL, задать название организации, которое используется как уникальный идентификатор. Также требуется ввести логин и пароль пользователя. Обратите внимание, что пользователь должен обладать правами администратора организации. После успешной авторизации остальная часть значений заполняется автоматически.

Пример заполненных параметров

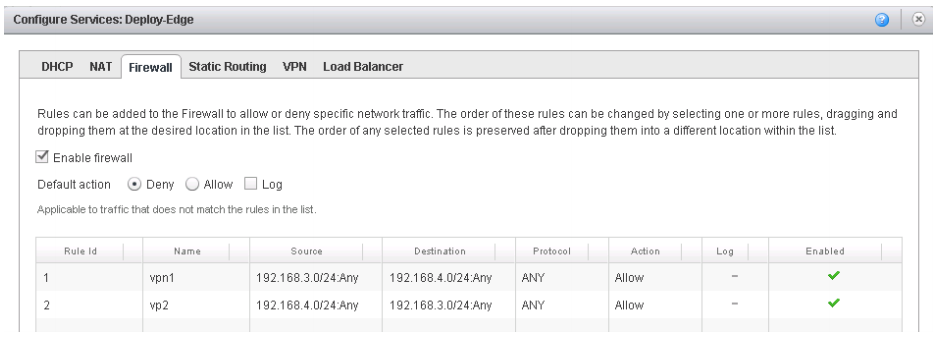

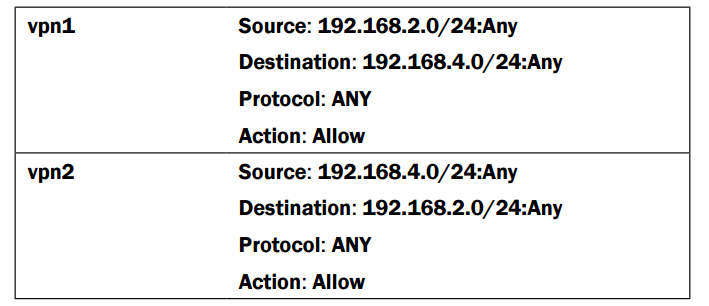

После нажатия ОК VPN-соединение будет готово. После настройки Edge необходимо выполнить конфигурацию брандмауэров на обеих сторонах, разрешив перенаправлять определенный тип трафика. Описанные ниже действия выполняют на шлюзе каждой организации. Итак, переходим на Edge Gateway -> Edge Gateway Services -> Firewall.

Настройка параметров файервола

После чего добавляем два новых правила, разрешающих определенный тип трафика в условиях установленного VPN-подключения.

Пример правил Firewall

Правила говорят о том, что в обе стороны при установленном VPN-подключении проходит весь трафика без ограничений.

Как это работает

Схема, иллюстрирующая связность двух удаленных площадок

С помощью рассмотренного метода можно связывать друг с другом две разрозненные среды, которые относятся к разным vCloud. Таким образом, VPN позволяет с легкостью объединять облака, например для реализации стратегии аварийного восстановления. Обратите внимание, что в этом сценарии vCloud инициирует создание IPSec VPN туннеля. С помощью мастера организуется VPN-подключение на обоих Edge, а в ходе установки выполняется обмен ключом шифрования (Shared Key). Такой формат задачи также требует настройки правил брандмауэра. Однако правила, используемые в рассматриваемом примере, являются довольно слабыми, поскольку пропускают весь трафик. На практике рекомендуется создавать более ограниченные правила.

Дополнительные варианты

# VPN-подключение в рамках одной организации

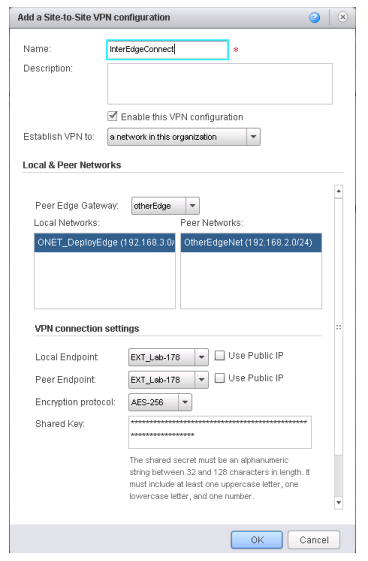

Помимо кейса с site-to-site VPN между двумя удаленными площадками возможен вариант подключения к другим сетям в рамках одной организации. Для этого требуется развертывание двух Edge, где каждый будет связан с соответствующей подсетью. Чтобы создать VPN-подключение, выполняют следующие действия: переходим в закладку Edge Gateway services -> Add и в поле Establish VPN to указываем значение a network in this organization.

Настройка VPN в пределах одной организации

Также требуется указать Edge, к которому необходимо подключаться, выбрать локальную сеть и нажать ОК.

# Подключение vCloud к локальной инфраструктуре

Обратите внимание, что возможен вариант подключения облака к локальной инфраструктуре, не заточенной под vCloud. Это выполняется с помощью следующих шагов: переходим к Edge Gateway Services -> VPN и нажимаем Add. В поле Establish VPN to указываем значение a remote network.

Пример настройки VPN с указанием удаленной сети

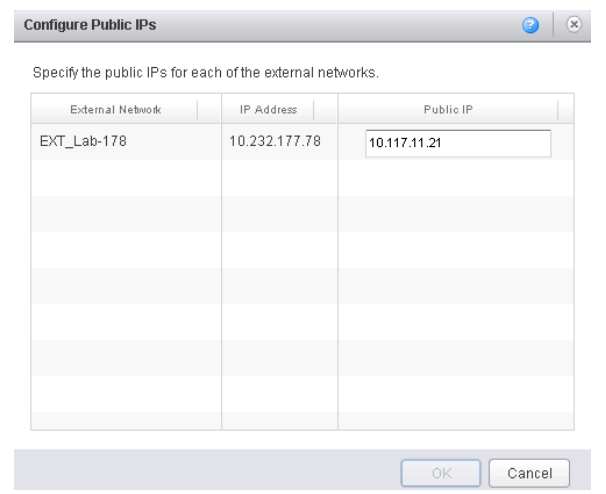

Далее задаем значения Peer Network, к которой требуется выполнить подключение. В нашем случае используется подсеть 172.16.0.0/16. В поле Peer ID указывается IP-адрес виртуальной машины, к которой необходим удаленный доступ. Обратите внимание, что этот IP должен быть публичным адресом. В случае если ВМ расположена за NAT, указывают внешний публичный IP NAT узла. Для настройки публичного IP-адреса выполняют следующие действия: переходим к Edge Gateway Services -> VPN, кликаем Configure public IPs и указываем необходимое значение:

Пример конфигурации публичного IP-адреса

Заключение

В этой статье мы познакомились с особенностями конфигурации VPN в рамках различных сценариев и выяснили, что IaaS-облако может быть связано с удаленной облачной площадкой или локальной инфраструктурой. К тому же возможен вариант создания безопасного подключения между различными сетями одной и той же организации. Уделяя внимание концепции резервного копирования на альтернативную площадку, site-to-site VPN зачастую рассматривают как способ реализации DRS-подхода. В статье «Подключение к корпоративному облаку» вы сможете более подробно узнать о дополнительных способах доступа к облачным сервисам.

*Текст подготовлен с использованием материала vCloud Director CookBook