Принцип работы Petya

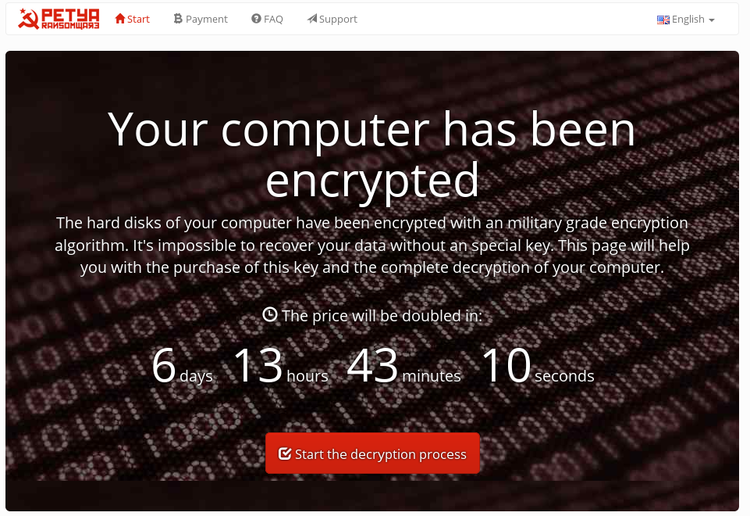

Представляя собой модификацию вируса-шифровальщика WannaCry, от которого в мае пострадало более 200 тысяч пользователей, вирус-вымогатель Petya по версии Forbes, оказался гораздо мощнее хакерского инструмента предыдущей атаки. Обладая способностью извлекать пароли из памяти или локальной файловой системы, Petya с легкостью распространяется на другие системы и в отличие от WannaCry, который внедрялся в более старые версии операционных систем семейства Microsoft, пробивает защиту ОС Windows 10. При этом схема действия Petya не нова: вирус шифрует данные, а для их расшифровки запрашивает 300 долларов в биткоин эквиваленте.

Экран локера

Вот только расшифровка на самом деле не происходит. Именно по этой причине Petya успел приобрести известность псевдовируса-вымогателя, цель которого – портить системы пользователей, мешать инфраструктуре и уничтожать данные.

Во всем виноват M.E.Doc

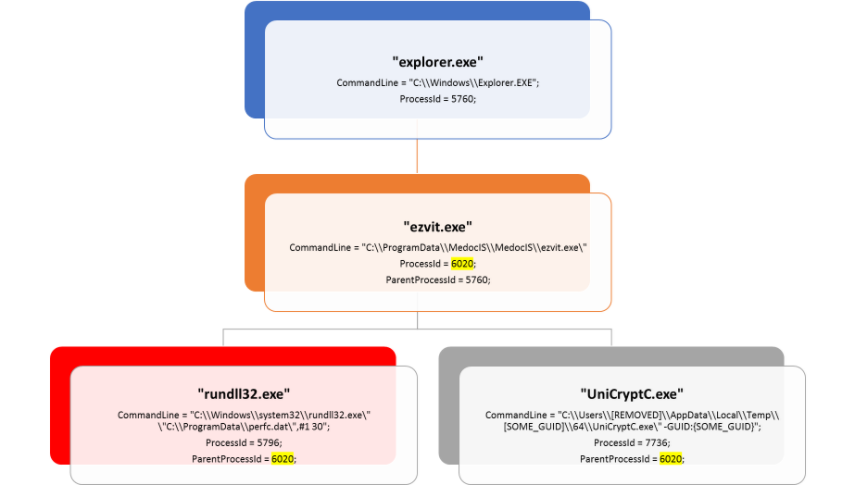

Источник распространения вымогателя Petya найден. Им стала скомпрометированная бухгалтерская программа M.E.Doc, в обновление которой был добавлен вирус. После запуска такого обновления, вирус распространился на огромное количество компьютеров по всей Украине, затронув компании в странах Европы, Азии и США. В ходе обновления M.E.Doc запускается цепочка нетиповых запросов, что способствует распространению вируса. Диаграмма ниже иллюстрирует картину происходящего:

Запуск нетиповых запросов при обновлении M.E.Doc

Помимо рассмотренного варианта заражения, Petya проникает в корпоративные сети путем распространения фишинговых писем, содержащих вредоносную ссылку. Перейдя по указанному адресу происходит блокировка компьютера пользователя.

Как бороться с вирусом

Согласно мнению экспертов в области безопасности, для защиты от вируса необходимо полностью обновить ОС и антивирусное ПО, а также не забывать про выполнение регулярного резервного копирования.

Чтобы минимизировать распространение вируса и заражения систем, компания Microsoft выпустила обновления, автоматически распространяемые на бесплатные антивирусные продукты Windows Defender и Microsoft Security Essentials. Кроме того, последнюю версию обновлений можно загрузить вручную, посетив Malware Protection Center. При этом Windows Defender ATP автоматически определяет поведение, вызываемое вирусом-вымогателем и не требует установки каких-либо обновлений. Помимо озвученного, выполнение нижеописанного ряда действий, позволит минимизировать потенциальные риски заражения:

- Используйте функцию AppLocker с помощью которой запретите исполнение файла с названием perfc.dat и заблокируйте запуск утилиты PSExec из пакета Sysinternals.

- Отключите протокол SMBv1, используя статью из базы знаний Microsoft Knowledge Base Article 2696547.

- Заблокируйте на сетевом оборудовании или в настройках брадмауэра порты 137, 138, 139 и 445, которые Petya использует для распространения в локальных сетях.

- Не загружайте подозрительные файлы из электронных писем, а в случае нарушения работы системы, выполните немедленное отключение компьютера от сети.

- Выполняйте своевременную установку апдейтов ОС и патчей систем безопасности.

- Настройте почтовые фильтры для отсеивания зашифрованных архивов.

- Проводите регулярные тренинги по информационной безопасности сотрудникам компании.

Не забывайте о профилактических мерах безопасности и установленных security-политиках. Соблюдение таких элементарных правил позволит уберечься не только от вируса Petya, но и других программ-вымогателей.