В наше время современные технологии позволяют выполнять офисную работу все большему количеству людей, не выходя из дома. По данным Eurostat, 35% предприятий в Европе в настоящее время предлагают своим сотрудникам возможность работать из дома.

Все более широкое использование дистанционных методов работы усложнило для организаций поиск оптимального баланса между безопасностью и удобством работы. Дело в том, что все выгоды, связанные с дистанционной работой, могут быть потеряны из-за недостаточной защиты.

'Согласно исследованию Ponemon Institute средняя стоимость ущерба, связанного с нарушением безопасности, возросла с 3,62 млн. долларов в 2017 г. до 3,86 млн. долларов в 2018 г., то есть на 6,4 процента. Количество и сложность инцидентов, связанных с безопасностью, также возросли.'

Как правило, серверы и компьютеры в офисе компании хорошо защищены при помощи программного и аппаратного обеспечения, и приложения, с которыми работают сотрудники компании, размещены внутри защищенного периметра. '

Созданная внутренняя инфраструктура безопасности обслуживается не одним человеком, а целым департаментом, в котором каждый инженер занимается своим направлением. В классическом сценарии, все управление web-безопасностью сконцентрировано в головном офисе, и весть трафик настроен на прохождение через единый шлюз.

Проблемы возникают тогда, когда сотрудники, работающие через Интернет, используют приложения, размещенные за пределами организации, в облаке. В этом случае сначала удаленному работнику приходится соединяться с серверами организации при помощи VPN. Затем пользовательский трафик проходит через имеющиеся в организации средства безопасности, а затем снова выходит в Интернет, чтобы получить доступ к приложению в облаке. Из-за длинной цепочки промежуточных сервисов между пользователем и облачным приложением возникают задержки.

На сегодняшний день облачные приложения становятся все более и более популярными, и многие вендоры переходят к облачной модели своих продуктов. Эти продукты работают в полностью виртуализованных сервисах, и такие традиционные методы защиты как VPN и собственная инфраструктура безопасности уже не помогут. Об угрозах, связанных с облачными службами и хакерских атаках, использующих уязвимости в облачных системах, мы ужеписали в нашем блоге.

Хакерские группировки сегодня представляют собой высокоорганизованные преступные организации, которые используют для своих преступных целей передовые технологии. Новый вектор атак для таких сообществ – это мобильные пользовательские устройства сотрудников атакуемых компаний. Для кражи конфиденциальных данных хакерам проще инфицировать несколько таких устройств, чем «взламывать» защищенные корпоративные серверы.

Отметим, что злоумышленники и преступники продолжают совершенствовать свое мастерство, и у них все лучше получается обходить средства противодействия угрозам. Помимо создания вредоносного кода, который может обходить сложные песочницы, разработчики вредоносного ПО все больше используют шифрование, чтобы избежать обнаружения. По данным исследователей Cisco, за последний год число зашифрованных соединений, используемых вредоносным кодом, выросло более чем в три раза.

Для загрузки зловредного программного обеспечения или перенаправления на опасные сайты злоумышленники все чаще используют вредоносный веб-контент. И по-прежнему популярные браузеры предоставляют преступникам большой набор уязвимостей для атак при помощи эксплойтов.

Практически невозможно найти вредоносный сетевой трафик внутри легитимных сервисов, таких как Google Docs, Dropbox, GitHub, Amazon и прочих. Такие сервисы используются злоумышленниками для тайного контроля и управления через бэкдоры.

Какие же методы и средства помогут защитить «дорожных воинов»?

Такая защита должна обеспечивать следующие возможности:

- Защита передаваемых данных

- Выполнение требований регуляторов и корпоративной политики

- Обеспечение работы с недоверенных компьютеров

- Интеграция в корпоративную систему обеспечения ИБ

- Отсутствие помех работе бизнес-приложений.

Основной подход, который используется для выбора архитектуры систем защиты - выбор наилучшего решения для каждой конкретной задачи. Обычно это приводит к использованию множества продуктов разных поставщиков, и в результате получившейся средой довольно трудно управлять. Поэтому удобство и простота внедрения становится все чаще важным фактором при выборе архитектуры безопасности.

Безопасность и ускорение облачных приложений как услуга

В последние годы на рынке ИБ появилась новая услуга – безопасность по модели SaaS (Security as a Service). SaaS-услуги обладают рядом существенных преимуществ по сравнению с приобретением оборудования и программного обеспечения. Покупая услугу SaaS, компании не нужно заниматься поиском и приобретением дорогостоящего аппаратного и программного обеспечения, осуществлять поиск специалистов по поддержке таких систем, тратя время и деньги. При использовании SaaS все эти проблемы решает провайдер услуг.

Стоит отметить, что в настоящее время безопасность мобильных пользователей – это только один из аспектов, определяющий привлекательность облачных сервисов безопасности. Вторым и более весомым фактором является рост облачных сервисов IaaS и SaaS. Если доступ к IaaS еще можно защищать при помощи VPN, то SaaS очень тяжело защитить привычными способами, такими как VPN, поскольку приложение SaaS, например, Microsoft Office 365 увеличивает трафик на 40%, а каждое такое приложение может открывать более чем 20 соединений.

Лидер рынка SaaS - Zscaler

По рейтингам, которые составляют компании Gartner и Forrester, американская компания Zscaler является лидером рынка по поставке услуг SaaS уже восьмой год.

Zscaler имеет более 100 центров обработки в 185 странах, включая Россию. Продукт Zscaler Internet Access фокусирует свое внимание на защите не серверов, а конечных пользователей, и благодаря этому, может защитить компании от веб-угроз последнего поколения. Простой в использовании интерфейс Zscaler облегчает работу IT-отделам, позволяя администраторам контролировать соблюдение корпоративной политики всеми пользователями без внедрения дополнительных программ или устройств. С помощью единого интерфейса можно гибко настраивать все аспекты работы в Интернет, включая управление безопасностью и утечки данных у всех пользователей, независимо от их местонахождения. Важнейшим преимуществом Zscaler является масштабируемость и возможность развертывания в короткие сроки. Другим преимуществом является система отчетов. В аналитических отчетах Zscaler сможет разобраться не специалист в ИТ.

Познакомимся с Zscaler Internet Access поближе.

Zscaler Internet Access

Zscaler Internet Access находится посередине между пользователем и ресурсами Интернет. Сервис анализирует весь трафик, даже если он зашифрован при помощи SSL (с задержкой не более 1 мкС).

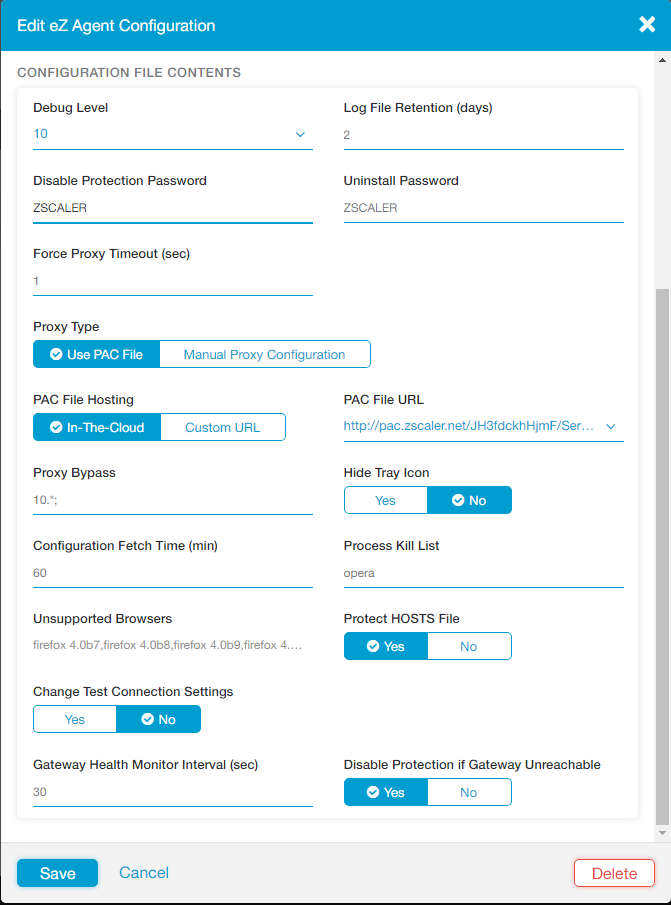

Для использования Zscaler Internet Access достаточно перенаправить трафик с выходного маршрутизатора вашей организации на адрес прокси сервера Zscaler, а для мобильного пользователя установить небольшое приложение Z-App (поддерживаются Window 7, 8, 8.1, 10, MAC OS X 10.10, Android 5.0 и старше, iOS 6.0 и старше).

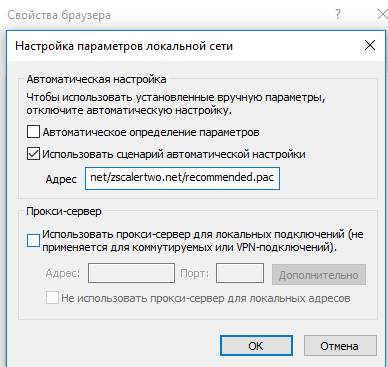

Если в вашей организации используются сценарии BYOD (bring your own device), то для централизованной автоматической установки Z-App можно использовать систему управления мобильными устройствами (MDM) от наиболее популярных вендоров. Еще один метод настройки Zscaler, имеющий свои преимущества – это указать в настройках браузера PAC-файл.

PAC-файл содержит скрипт, который может определить наиболее подходящий прокси-сервер, обеспечивающий минимальные задержки трафика.

В отличие от приложения Z-App, скрипт можно настроить таким образом, чтобы выбирать прокси-сервер в зависимости от адреса источника, места назначения и даже страны, где размещается тот или иной сайт.

Администратор может создать такой файл, ориентируясь на информацию на сайте Zscaler, предусмотрев в скрипте разные варианты подключений, а затем распространить этот файл всем пользователям сети при помощи групповых политик. После этого весь трафик будет перенаправлен в тот или иной ЦОД Zcaler в зависимости от условий.

Если вы хотите защитите весь офис, то достаточно перенаправить трафик маршрутизатора при помощи GRE или IPsec в ЦОД Zscaler.

Zscaler Internet Access поставляется в трех редакциях: Professional, Business и Transformation. Посмотреть функции в разных редакциях можно найти на сайте Zscaler.

Интернет-шлюз Zscaler поддерживает такие технологии защиты, как «облачная песочница» (Sandbox), брандмауэр (NGFW), предотвращение потери данных (DLP), контроль облачных приложений (Cloud application visibility and Control).

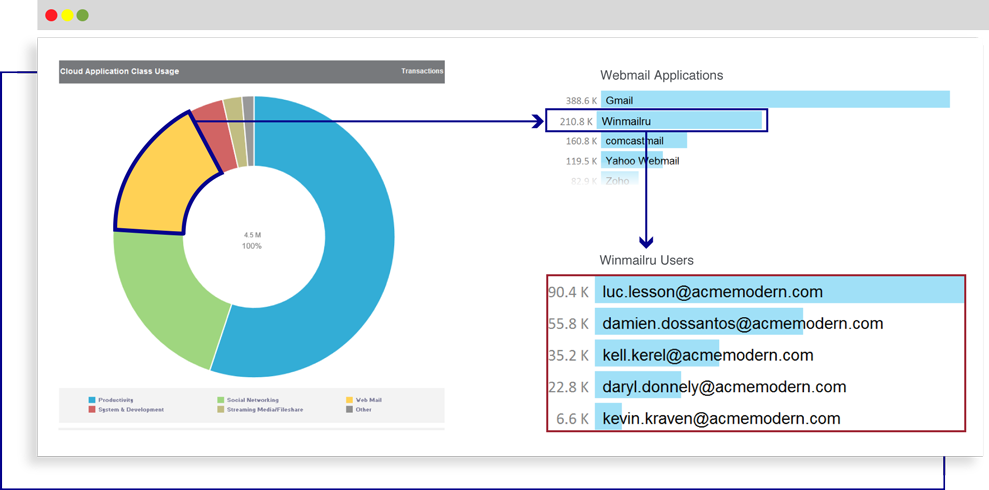

Функция контроля облачных приложений позволит выяснить, чем же заняты сотрудники в рабочее время – выкладывают ли файлы в облачные хранилища, пишут ли сообщения в социальных сетях и прикрепляют к ним файлы, какое видео смотрят на Youtube, а при использовании веб-почты можно заблокировать вредоносные ссылки и запретить прикреплять файлы.

После анализа легко создать политику для пользователей, регулирующую использование облачных приложений в Интернете. Политики можно создавать для следующих категорий:

- Advanced Threats Protection (единая платформа превентивной защиты).

- Management (управление пропускной способностью).

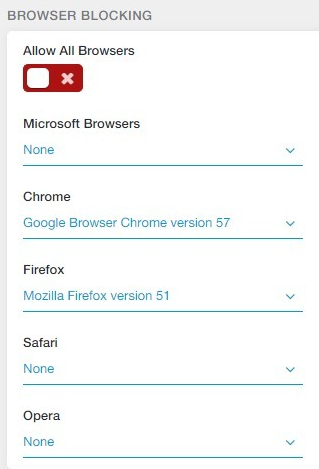

- Browser Control (разрешение запуска только определенных браузеров).

- Cloud Apps (контроль облачных приложений).

- Data Loss Prevention (предотвращение утечек информации).

- Firewall (межсетевой экран).

- FTP and File Type Control (ограничение загрузки и выгрузки файлов определенного типа).

- Malware Protection (защита от вредоносного кода).

- Mobile Security (безопасность мобильных устройств).

- URL Filtering (фильтрация URL-адресов).

- Sandbox (песочница).

- SSL Inspection (проверка зашифрованного трафика HTTPS).

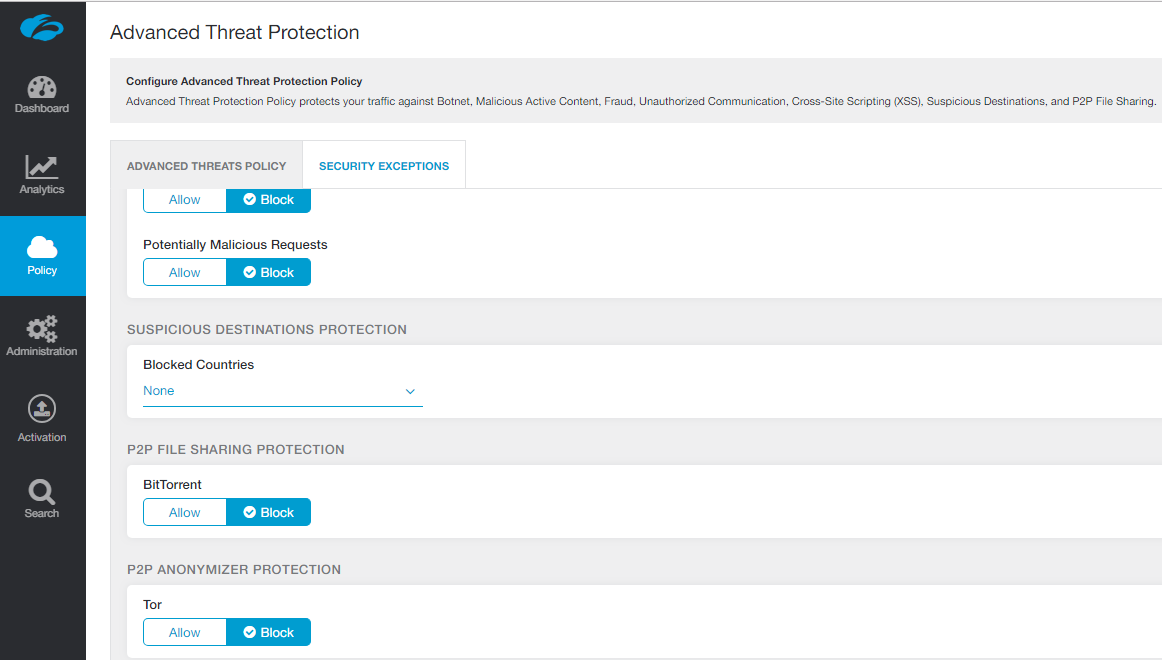

Не секрет, что многие люди не любят подобных ограничений, и стремятся преодолеть их при помощи разнообразных технологий. Одной из таких технологий является Tor. Посмотрим, как Zscaler позволяет ограничить использование таких технологий. Для этого настроим политику Advanced Threats Protection.

Для этого на странице Suspicious Content Protection просто заблокируем соответствующий сервис:

Другие элементы управления позволяют ограничить доступ к таким службам как анонимайзеры, файлообменные сети типа BitTorrent, IP-телефонию, или туннели через SSH или IRC.

После этого потребуется включить контроль файла HOSTS, в противном случае трафик Tor будет проходить мимо прокси-сервера Zscaler.

Еще одной полезной функцией является ограничение браузеров, с помощью которых пользователи могут выходить в Интернет.

Все это возможно благодаря Zscaler Cloud Security Platform (платформы Zscaler), крупнейшей в мире облачной платформе, ежедневно обслуживающей более 530 миллиардов запросов. Любая угроза, обнаруженная у любого из миллиона пользователей, будет немедленно заблокирована для всех пользователей платформы. Ежедневно Zscaler производит более 120 000 обновлений. Команда Zscaler ведет мониторинг более 60 источников информации о угрозах. Среди этих источников частные и коммерческие компании, сообщества профессионалов по безопасности и аналитические агентства.

Функциональность интернет-шлюза включает следующее:

- Контроль доступа

- Облачный брандмауэр (анализ содержимого пакетов и контроль доступа по всем портам и протоколам). Брандмауэр NGFW доступен для редакции Transformation, для других редакция эта функция поставляется за отдельную плату. Такой брандмауэр может использоваться для перенаправления портов, что позволяет заблокировать стандартные порты, которые часто являются объектами атаки, и подключаться к сервисам через нестандартные порты.

- URL-фильтрация (блокировка или ограничение доступа к веб-сайтам для пользователя или группы пользователей по категориям сайта или адресу)

- Управление полосой пропускания (политика управления полосой пропускания и приоритезации бизнес-критичного трафика над остальным трафиком). Управление полосой пропускания доступно для редакций Business и Transformation.

- DNS-фильтрация (контроль запросов к DNS и блокировка их перенаправления на вредоносные сайты).

- Защита от вирусов

- Антивирус (сигнатурный анализ трафика на вирусы, шпионское ПО и других зловредных приложений)

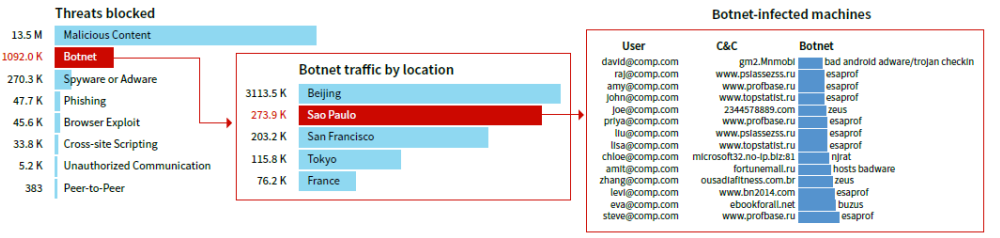

- Защита от новейших угроз (защита в реальном времени от киберугроз исходящих от веб-контента, таких как браузерные эксплойты, скрипты, и обнаружение активности ботнетов и «шифровальщиков»).

- Облачная песочница (блокирование угроз «нулевого дня» путем изоляции подозрительных файлов для анализа их поведения). Услуга Sandbox доступна для редакции Transformation, для редакции Business она поставляется как отдельная функция (add-on) за дополнительную плату.

- Защита DNS (идентификация и перенаправление подозрительных соединений в платформу Zscaler для инспекции их содержимого)

- Защита данных

- Предотвращение утечки данных (анализ трафика всех пользователей на содержание ключевых слов, включая сжатый и шифрованный (по SSL), с использование стандартных или определенных пользователем словарей). Эта услуга поставляется за дополнительную плату.

- Контроль типа передаваемых файлов (ограничение приема/передачи файлов пользователями, в зависимости от типа файла, местоположения пользователя и адреса приема/передачи)

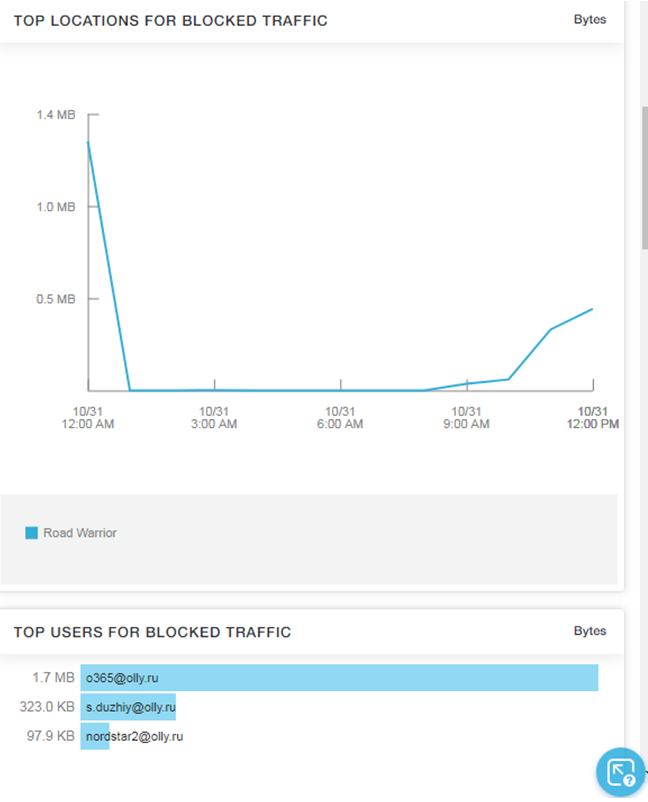

- Отчетность и аналитика в реальном времени (за секунды можно получить полную статистику по каждому пользователю и связанные с ним события и угрозы).

Важно, что платформа Zscaler не сохраняет передаваемые или принимаемые пользовательские данные, она сохраняет только журнал событий. Журнал может храниться в облаке и может быть сохранен на диск только в месте, указанном заказчиком. Благодаря этому заказчик может формировать отчеты в соответствии со своими требованиями или требования законодательства. Технология Zsacaler Nanonlog Streaming Service позволяет передавать журналы в SIEM заказчика, для генерации отчетов, включающих в себя данные из различных источников. Эта технология доступна для редакций Business и Transformation, для редакции Professional она доступна за дополнительную плату.

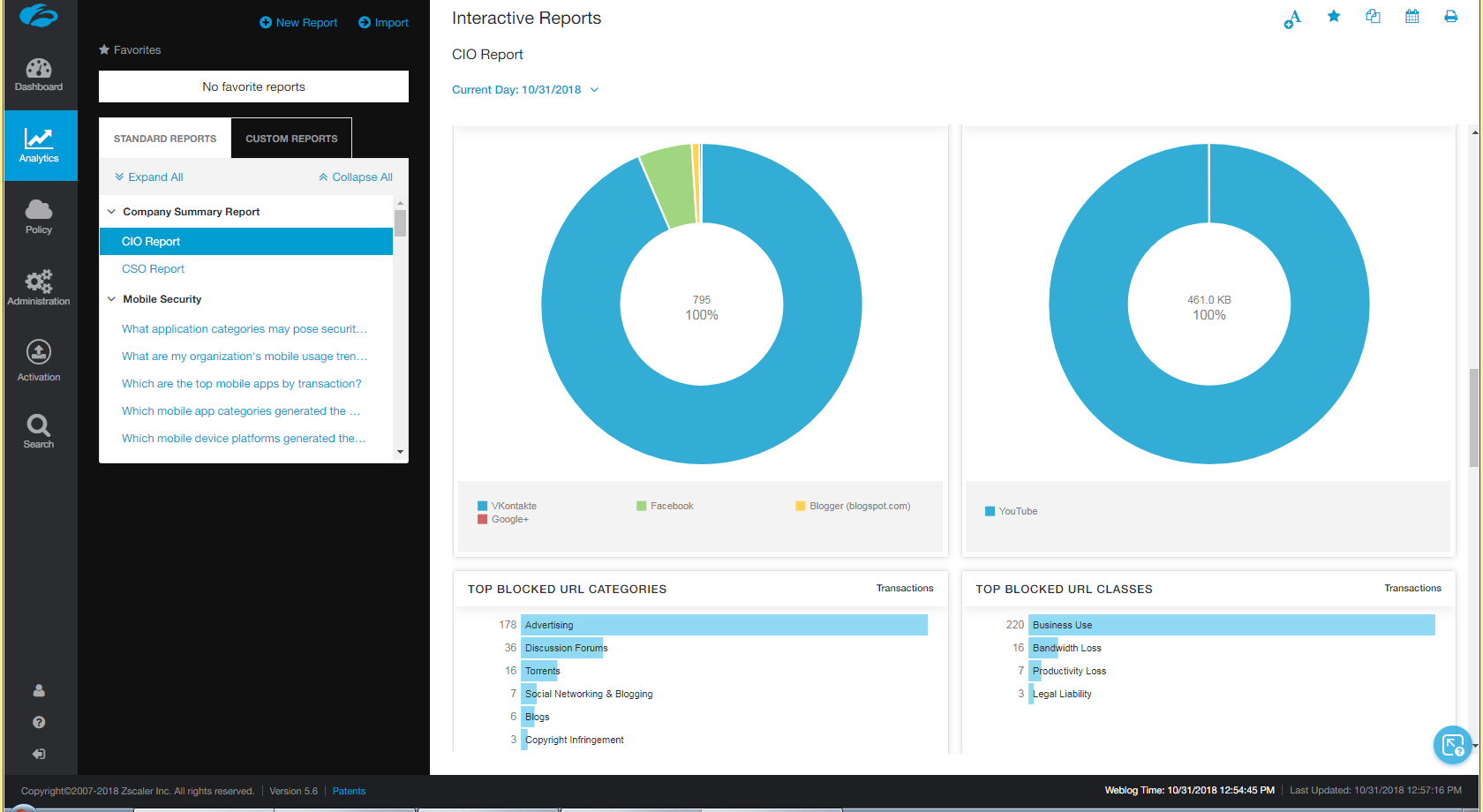

Zscaler предоставляет целую коллекцию преднастроенных и настраиваемых отчетов для руководителей, CIO, CSO и других лиц. В коллекцию входят следующие виды отчетов:

Отчеты

- Executive Reports (отчет для руководителей, представляет краткий отчет о безопасности, включая количество обнаруженных угроз или нарушений правил за определенный период времени)

- Interactive Reports (интерактивная отчетность)

- Scheduled Reports (регулярное распространение стандартных и настраиваемых отчетов)

- Company Risk Score Report (расчет оценки рисков для компании, доступен для редакции Business и Transformation, для редакции Professional доступен за отдельную плату)

- Industry Peer Comparison (сравнительное сопоставление эффективности использования Zscaler в вашей организации и в других организаций в вашей отрасли )

- System Audit Report (системный отчет о статусе туннелей GRE, файлов PAC и т.д. Если есть проблемы, в отчете будут приведены рекомендации по их устранению)

- Security Policy Audit Report (отчет о проверки политики безопасности)

Дашборды (Insights)

Дашборды помогают администраторам понять, как пользователи используют Интернет. С помощью перечисленных ниже категорий администраторы могут быстро выявить проблемы и быстро найти угрозы.

- Threat Insights (позволяет визуально видеть угрозы для вашей организации в виде путей от источника угрозы до организации на 2D или 3D-карте)

- Web Insights (веб-трафик)

- Mobile Insights (трафик на мобильных устройствах)

- Firewall Insights (трафик, проходящий через межсетевой экран)

- DNS Insights (DNS-трафик)

Используя эти дашборды, всего за несколько кликов можно изолировать устройства, содержащие ботнеты или понять, где и когда использовались приложения, не удовлетворяющие требованиям компании по безопасности.

Раздел CIO Report позволяет, например, в два клика посмотреть какие сайты блокируются чаще всего.

Или узнать, кто из пользователей чаще всего заходит на запрещенные сайты.

Особенно эффективны технологии Zscaler при работе с облачными службами типа Office 365. Рассмотрим подробнее, каким образом Zscaler помогает работе с Office 365.

Zscaler и Office 365

Согласно исследованию Microsoft , для удобной работы с Office 365 сетевое соединение с Интернет для пользователя должно обладать следующими характеристиками и учитывать следующие особенности:

- Круговая задержка (RTT) должны быть не более 100-150 мс.

- Microsoft рекомендует прямые соединения с Интернет, не используя прокси-серверы или архитектуру сети Hub-and-Spoke.

- При использовании Office 365 пользовательский трафик возрастает на 40%.

- Клиентские приложения Office 365 могут регулярно открывать от 12 до более чем 20 соединений для каждого устройства.

- Office 365 – облачное приложение, это означает, что могут изменяться IP- и URL-адреса.

ЦОДы Zscaler имеют пиринговые соединения с облачными службами Microsoft, благодаря этому пирингу задержки составляют менее 100 мс. DNS-серверы, оптимизированные Zscaler, позволяют отвечать на запросы с задержкой менее 1 мс.

Облачные брандмауэры Zscaler позволяют обработать огромное количество долгоживущих сессий, что позволяет работать с Office 365 неограниченному количеству пользователей.

Все, что нужно для включения оптимизации Zscaler для Microsoft Office 365, это нажать на кнопку:

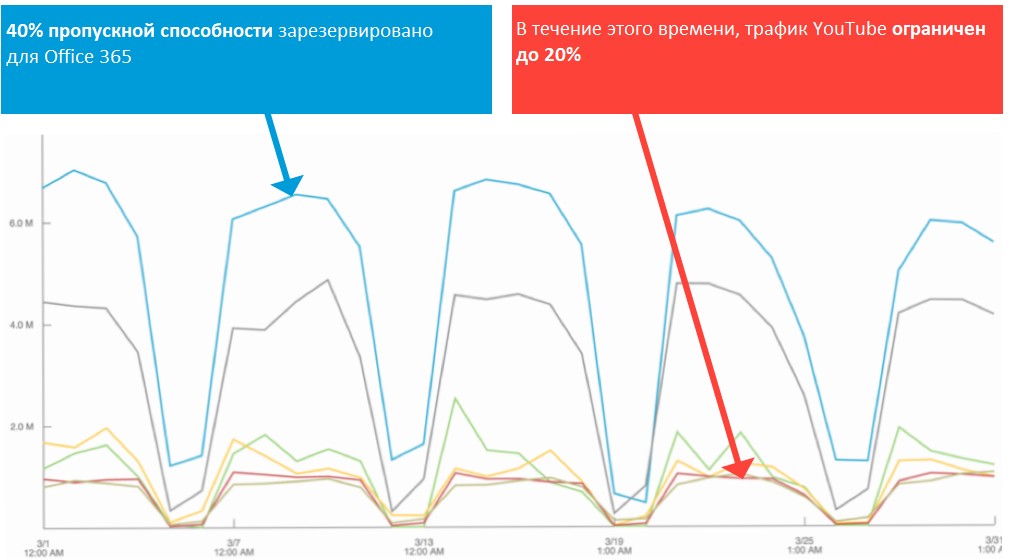

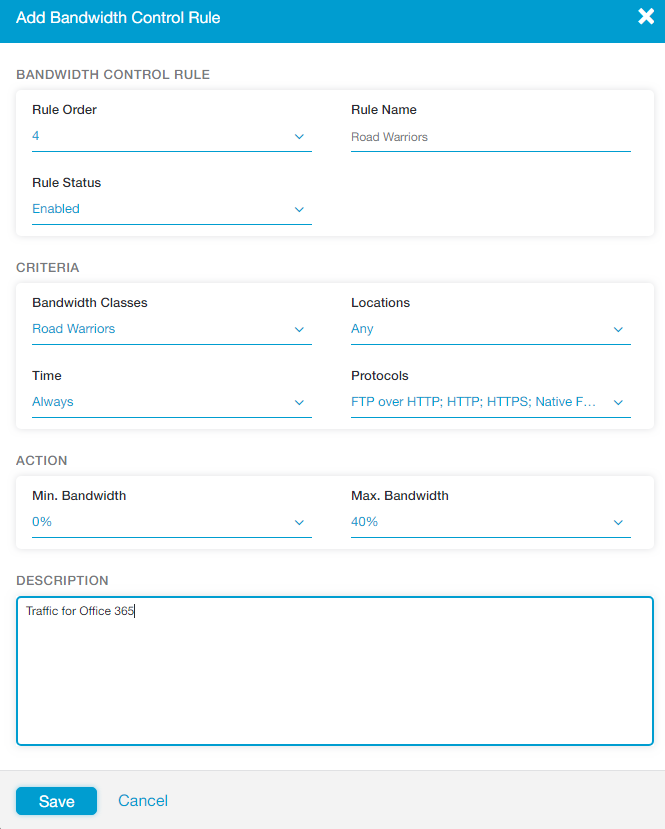

Благодаря использованию функции управления полосой пропускания Zscaler, каждый пакет, идущий к Office 365, попадает в ЦОД практически без задержки.

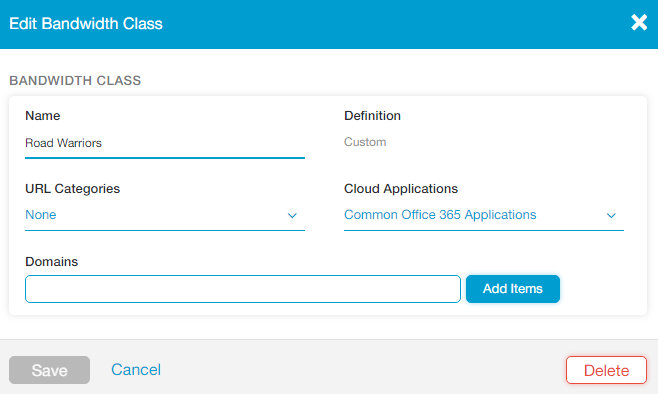

Для этого сначала нужно создать класс полосы пропускания:

Управление полосой пропускания настраивается через раздел Bandwidth Control меню Policy:

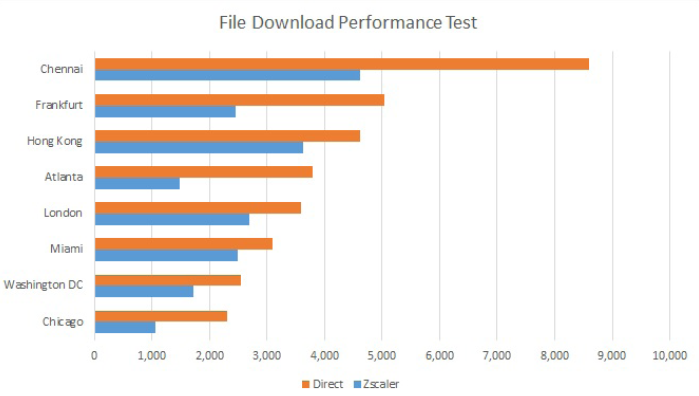

Если у компании есть сайт, работающий под управлением Microsoft SharePoint, то использование Zscaler позволит сократить время загрузки файлов. На следующем графике показаны результаты теста по скачиванию файла размером 3 Мб с сайта SharePoint, размещенного в США:

Среднее время загрузки при использовании ZScaler ставило 2,5 секунды, а без использования – 4,2 секунды. В чем секрет такого заметного увеличения скорости? Zscaler выполняет настройки стека TCP/IP, такие как:

- открытие большого размера окна TCP для каждого соединения, с гибким буфером приема, что позволяет быстрее скачивать большие файлы;

- отключение алгоритма Нейгла для повышения производительности всех долгоживущих соединений Office 365;

- установка тайм-аута простоя TCP в 120 секунд, что позволяет поддерживать соединения от имени пользователя.

Мы решили провести свой эксперимент, и оценили среднее время скачивания файла размером 50 Мб с сайта Sharepoint, размещенного в облаке Office 365. Результаты получились следующими.

| Время скачивания, секунды | |

| Без Zscaler | 7 |

| C Zscaler | 3 |

| Без Zscaler, через VPN-соединение | 22 |

Как мы видим, VPN-соединения очень сильно замедляет работу с облачными приложениями, а использование Zscaler, напротив, ускоряет работу с Office 365.

Zscaler позволяет защитить пользователей и обеспечить миграцию пользователей в облачные приложения без необходимости покупки дорогостоящего программного и аппаратного обеспечения. Администраторам понравится удобный интерфейс, а пользователи перестанут беспокоиться о безопасности своих компьютеров и мобильных устройств.

При работе с облачными приложениями, такими как Microsoft Office 365, Zscaler позволяет отказаться от VPN-соединений для защиты пользователей и значительно ускорить работу в облаке.

Zscaler используется более чем в 185 странах и защищает тысячи предприятий и государственных учреждений от кибератак и потери данных.

Единственное, что не обеспечивает Zscaler – это шифрование носителей и удаление данных в случае кражи мобильного устройства. Если на устройствах содержатся конфиденциальная информация, которая не должна попасть в чужие руки, то на эти устройства придется установить соответствующее программное обеспечение.

Еще одна технология Zsaler Private Access, позволяет создавать «VPN без VPN–а». Особенность этой технологии - все коммуникации осуществляются на шлюзе. На основе этой услуги можно строить программно–определяемые сети (SD WAN) по технологии «DarkNet» ориентированные не на защиту периметра, что затруднительно при использовании облачных сервисов, а на предоставлении доступа определенному пользователю к определенному приложению (технология Need to Know).

Таким образом, и ЦОД, и клиент, взаимодействующие друг с другом, не имеют входных портов, а имеют только выходные порты. Каждый из них обращается к шлюзу ZScaler, который их идентифицирует, а дальше просто подключает соединение для определённых приложений. При использовании этой технологии DDOS-атака невозможна, потому что никто не знает, на каком адресе и на каком порте работает та или иная служба. Подробнее об этой технологии мы напишем в следующей статье.